我们前面已经通过Panabit的iWAN实现了异地分支组网场景的模拟(零成本自建企业级SD-WAN!用Panabit手搓iWAN实战),发现性能还不错,对iWAN的加密方式和性能也做了简要测评(iWAN隧道实测:一次握手跑满2.3Gbps,白嫖的SD-WAN真能吊打专线?)。

但受授权的限制,我们没办法继续测试iWAN的二层互联和Segment Routing转发了,但环境都搭起来了,那就简单测试一下IPsec VPN吧。如果客官对iWAN的加密强度不满意,可以试试IPsec VPN。

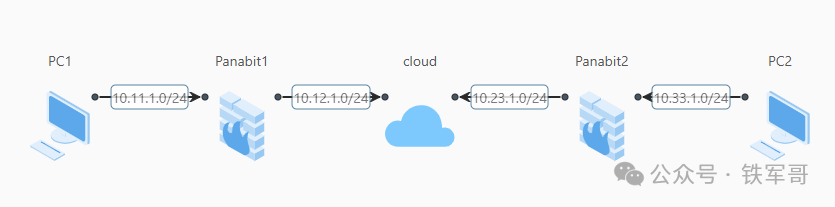

实验拓扑还是用之前的组网环境。

在【虚拟专网】下的IPsec模块,点击【添加】来新建一个IPsec连接。

从配置页面我们看到,IPsec的本端角色还区分了服务端和客户端,从页面上能看出的区别就是服务端可以配置接受任意对端网关IP,那我们先把Panabit1配置为服务端。其余的就是正常配置了,指定一个名称,填上本端子网范围、对端子网范围和预共享密钥。

对于IKE策略和ESP策略,如果是两台Panabit对接,那可以不用调整;如果跟其他厂商对接,按需调整配置即可。

当然,我们也做过测试(使用vSRX测试一下IPsec VPN各加密算法的性能差异),不同加密算法的传输性能不同,可以根据实际需求调整加密算法等配置。

配置完服务端,我们来配置客户端Panabit2,最简单的场景下,只需要编辑基本参数即可,注意跟服务端保持一致。

协商还是挺快的,马上隧道就协商成功了。

当然,跟配置iWAN一样,配置IPsec同样需要添加到本端内网和对端内网的路由。服务端Panabit1的路由配置如下:

客户端Panabit2的路由配置如下:

在内网主机测试一下互访情况。

可以看到,跟iWAN的现象一样,也把中间路径隐藏掉了。那性能怎么样呢?我们再试一下。

哇靠,约等于不可用,带宽起不来。如果平均带宽只有85 kbps,那可以试试ping大包。

虽然配置IPsec时的默认MTU为1460字节,但实际上ping包长度达到1410字节就到头了,ESP封装前的长度也就是1438字节,估计剩下的22字节就是留给ESP封装了(填坑:IPsec不同安全协议的报文封装结构对比)。

既然如此,我们调整一下iperf打流的报文大小再试试。

可以看到,调整报文大小之后,最高带宽能到388 Mbps,平均带宽只有365 Mbps。相比于iWAN而言,只有未启用加密时的20 %,相比于iWAN加密,性能也只有24 %。

查看资源利用情况,整体只有170%左右,果然是性能都被限制住了。

当然,将加密算法切换成AES-128-CBC能提升性能,最高带宽能到1.14 Gbps,平均带宽也达到了1.07 Gbps。

这么一来,千兆以内的网络不就可以随便跑了吗?