1:1 NAT将一个外部IPv4地址(通常为公共地址)映射到一个内部IPv4地址(通常是私有地址)。 源自该私有IPv4地址的所有流量将通过1:1 NAT映射到该条目中定义的公有IPv4地址,覆盖出站NAT配置。 所有在互联网上发起的发往指定公有IPv4地址的流量将被转换为私有IPv4地址,然后根据WAN防火墙规则集进行评估, 如果匹配,它将被传递给内部主机。

1:1 NAT也可以转换整个子网以及单个地址,只要它们的大小相同并且在正确的子网范围对齐即可。

连接上的端口与1:1 NAT保持不变; 对于出站连接,将保留本地系统使用的源端口,与在出站NAT规则上使用静态端口类似。

文章目录

1:1 NAT的风险

如果WAN防火墙规则允许通信,则1:1 NAT的风险与端口转发大体相同。 任何时间规则都允许通信,有害的通信可能被允许进入本地网络。 如果是通过端口转发,流量受到NAT规则和防火墙规则的约束。 如果端口转发规则打开了TCP端口80,则WAN上的允许所有规则仍然只允许在该内部主机上的TCP 80。 如果使用1:1的NAT规则,并且在WAN上存在允许所有规则,那么该内部主机上的所有内容都可以从Internet访问。 配置错误会带来潜在的危险,但这通常不应被视为避免使用1:1 NAT的理由。 在配置防火墙规则时请记住这一点,避免允许任何不需要的东西。

1:1NAT配置

导航到 防火墙 > 地址转换, 1:1 选项卡

单击

在列表顶部添加一个1:1条目

在列表顶部添加一个1:1条目按如下设置配置1:1条目

禁用: 控制此1:1 NAT条目是否处于活动状态。

接口: 1:1 NAT转换的接口,通常是WAN类型的接口。

外部子网IP:内部IP地址在进入或离开接口时将被转换到的IPv4地址。 这通常是接口上的IPv4虚拟IP地址,或通过接口路由到防火墙的IP地址。

内部IP: T防火墙后面的IPv4地址将被转换为外部子网IP地址。 这通常是这个防火墙后面的IPv4地址。 具有此地址的设备必须直接(附加)或间接(通过静态路由)使用此防火墙作为其网关。 在这里指定一个子网掩码将转换匹配子网掩码的整个网络。 例如,使用x.x.x.0 / 24会将该子网中的任何内容转换为外部子网中的相应内容。

目标: 可选,限制1:1 NAT条目的网络限制。 当存在值时,1:1 NAT将只在流量从内部IP地址到目的地址出口时,或者从目标地址到外部子网IP地址进入防火墙时生效。 目标字段支持使用别名。

描述: 一个可选的文字说明来解释这个条目的目的。

NAT 回流:覆盖全局NAT回流选项。 使用系统默认会尊重全局NAT回流设置,启用将始终对此条目执行NAT回流,禁用将永远不会对此条目执行NAT回流。

单击保存

单击应用更改

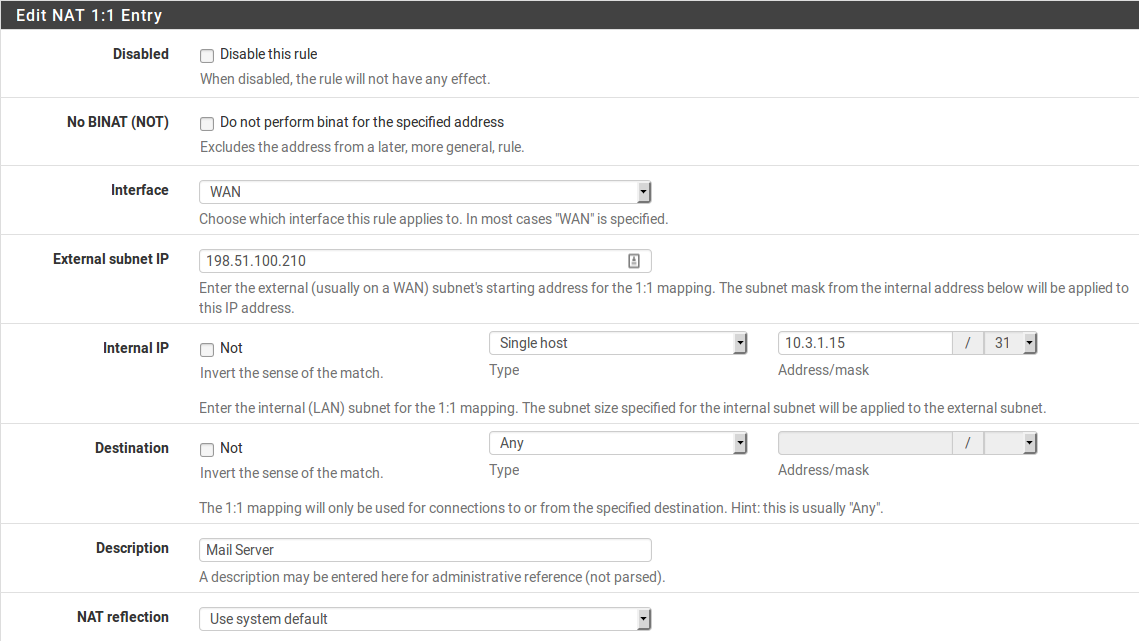

单个IP地址1:1配置示例

在本例中,198.51.100.210是WAN接口上的虚拟IP地址。 在大多数部署中,这将被工作的公共IP地址替代。 该映射中的邮件服务器驻留在使用内部IP地址10.3.1.15的DMZ段中。 如下图所示。

1:1 NAT 条目

IP地址范围1:1配置示例

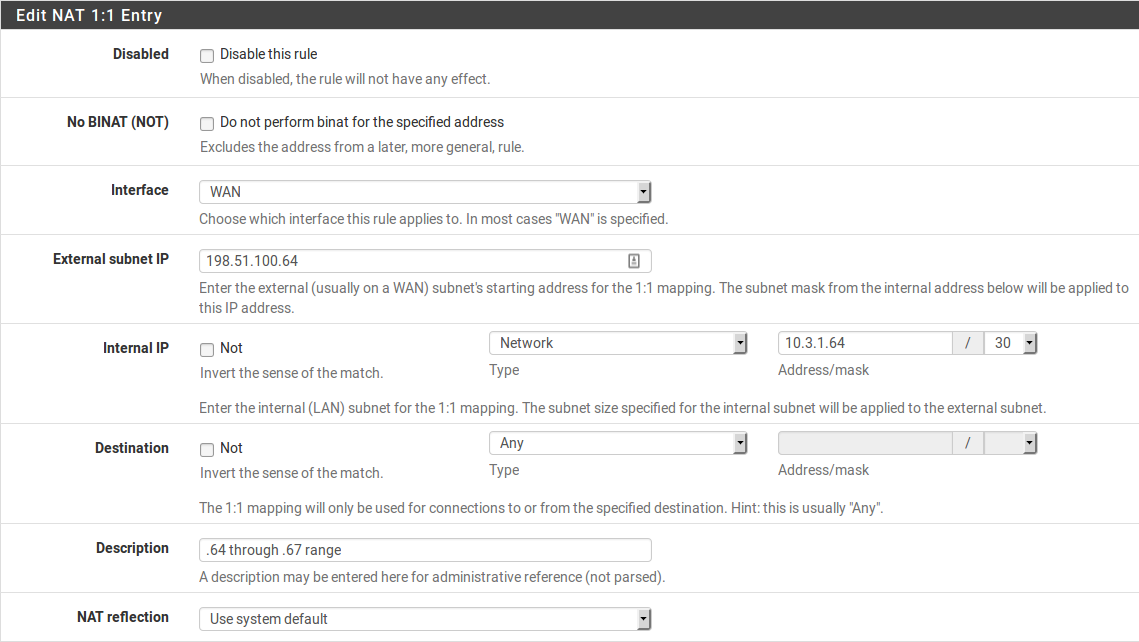

1:1 NAT可以使用CIDR范围配置多个公网IP地址。 在本例中,1:1NAT配置为一个/ 30 CIDR范围的IP。

| 外部 IP | 内部 IP |

|---|---|

| 198.51.100.64/30 | 10.3.1.64/30 |

| 198.51.100.64 | 10.3.1.64 |

| 198.51.100.65 | 10.3.1.65 |

| 198.51.100.66 | 10.3.1.66 |

| 198.51.100.67 | 10.3.1.67 |

内部和外部IP地址的最后八位字节不必相同,但是这样做使得它在逻辑上更简单。 如下表所示

| 外部 IP | 内部IP |

|---|---|

| 198.51.100.64/30 | 10.3.1.200/30 |

| 198.51.100.64 | 10.3.1.200 |

| 198.51.100.65 | 10.3.1.201 |

| 198.51.100.66 | 10.3.1.202 |

| 198.51.100.67 | 10.3.1.203 |

选择最后一个字节匹配的寻址方案使得布局更容易理解并维护。下图为1:1NAT配置为一个/ 30 CIDR范围的IP。

1:1 NAT 条目 /30 CIDR范围

WAN IP上的1:1 NAT,Linksys上的“DMZ”

某些消费类路由器(例如来自Cisco / Linksys的路由器)具有他们所称的“DMZ”功能,该功能将所有目的地为WAN IP地址的端口和协议转发到LAN上的系统。实际上,这是WAN IP地址和内部系统的IP地址之间的1:1 NAT。然而,在这种情况下,“DMZ”与真实的DMZ网络在真正的网络术语中无关。事实上,情况正好相反。真正的DMZ中的主机位于远离其他LAN主机的孤立网络中,远离Internet和LAN主机。相比之下,Linksys中的“DMZ”主机不仅与局域网主机位于同一网络,而且完全暴露在传入流量中,不受保护。

在pfSense中,1:1 NAT可以在WAN IP地址上处于活动状态,但要注意,它将使所有在防火墙上运行的服务在外部无法访问。因此,在启用了任何类型的VPN的情况下,或者防火墙上的其他本地服务必须可以从外部访问的情况下,1:1 NAT不能用于WAN IP地址。在某些情况下,本地托管服务的端口可以缓解这种限制。